Microsoft respinge il record di attacchi DDoS da 3,47 Tbps

Con gli attacchi a Internet, i flussi di dati progettati per mettere offline i server sono tra i più crudi, simili a un brutale uomo delle caverne che brandisce una mazza per picchiare il suo rivale. Nel corso degli anni, quei club sono diventati sempre più grandi. I nuovi dati forniti da Microsoft giovedì mostrano che non c’è fine in vista di questa crescita.

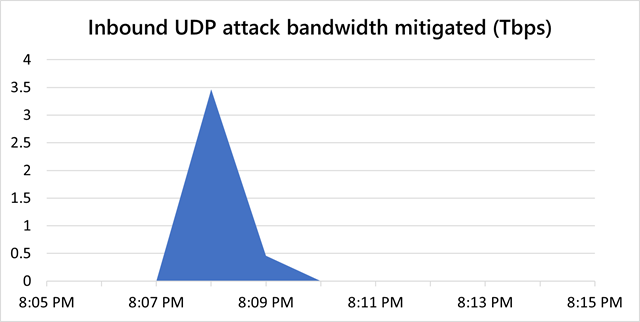

Il team di protezione dagli attacchi DDoS di Azure dell’azienda disse Che, a novembre, ha posto fine a quello che secondo gli esperti del settore è probabilmente il più grande attacco denial-of-service distribuito di sempre: un torrente di dati spazzatura con un throughput di 3,47 terabyte al secondo. Il record di DDoS proveniva da oltre 10.000 fonti situate in almeno 10 paesi in tutto il mondo.

Corsa agli armamenti DDoS

Il DDoS ha preso di mira un cliente Azure non identificato in Asia ed è durato circa due minuti.

Microsoft

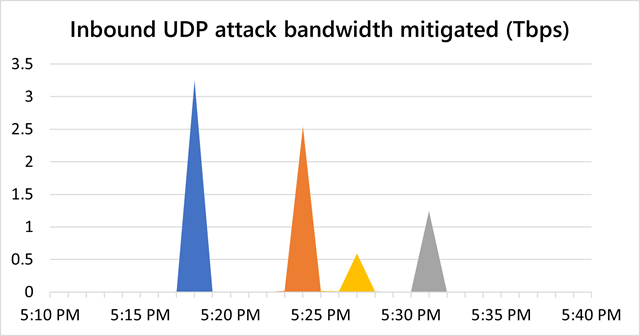

Il mese successivo, ha affermato Microsoft, Azure ha scongiurato altri due mostri DDoS. Con un peso di 3,25 Tbps, il primo è arrivato in quattro raffiche ed è durato circa 15 minuti.

Microsoft

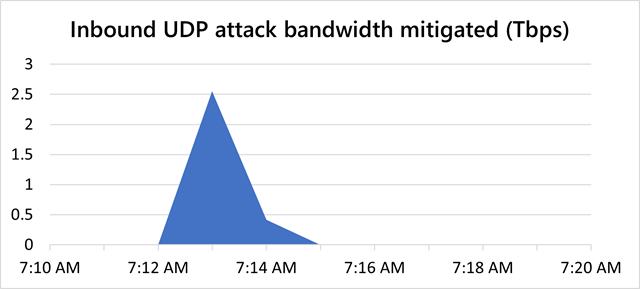

Il secondo DDoS di dicembre ha raggiunto un picco di 2,54 Tbps ed è durato circa cinque minuti.

Microsoft

Il record supera un attacco di 2,5 Tbps che Microsoft ha mitigato nella prima metà del 2021. In precedenza, uno degli attacchi più grandi era 2,37 Tbps di dimensioneun aumento del 35% rispetto a un record stabilito nel 2018. Un DDoS separato nel 2020 ha generato 809 milioni di pacchetti al secondo, un record anche per l’epoca.

Gli attacchi DDoSe a pacchetto al secondo funzionano esaurendo le risorse di elaborazione di un server. Gli attacchi volumetrici più tradizionali, al contrario, consumano la larghezza di banda disponibile all’interno della rete o del servizio di destinazione o si spostano tra l’obiettivo e il resto di Internet. L’attacco da 3,7 Tbps ha consegnato circa 340 milioni di pacchetti al secondo.

Amplificando la cattiveria

I malfattori dietro gli attacchi DDoS utilizzano diversi metodi per migliorare la distribuzione dei flussi sempre più grandi di dati. Uno dei più ovvi è aumentare la superficie di attacco, ovvero il numero di computer, router o altri dispositivi connessi a Internet compromessi nel loro arsenale o reclutare o compromettere server di grandi dimensioni che dispongono di maggiore larghezza di banda.

Un altro metodo è quello di implementare attacchi di amplificazione del riflesso. In questo tipo di attacco, i malfattori puntano i loro cannoni dati su un dispositivo Internet mal configurato in un modo che fa sì che il dispositivo reindirizzi un carico utile molto più grande verso l’obiettivo finale. Quest’ultimo metodo è principalmente ciò che sta guidando la corsa agli armamenti DDoS in continua crescita.

I DDoSer scoprono regolarmente nuovi vettori di amplificazione. Nel 2014, gli attacchi che hanno abusato del Network Time Protocol, o NTP di Internet, sono diventati di moda quando il protocollo è stato sfruttato per mettere offline i server appartenenti a Steam, Origin, Battle.net, EA e altri grandi produttori di giochi. Questo metodo aumenta il throughput di circa 206 volteil che significa che un gigabyte di dati fornito da un dispositivo finale raggiunge i 206 gigabyte quando raggiunge la destinazione finale.

Nel 2018, scofflaws si rivolse a memcachd, un sistema di memorizzazione nella cache del database per velocizzare siti Web e reti. L’amplificatore memorizzato nella cache può fornire attacchi fino a 51.000 volte la loro dimensione originale, rendendolo di gran lunga il metodo di amplificazione più grande mai utilizzato in natura. UN Anno dopoi DDoSe sono stati riflessi dai dispositivi utilizzando WS-Discovery, un protocollo presente in un’ampia gamma di telecamere, DVR e altri dispositivi Internet-of-Things collegati in rete.

Più recentemente, i DDoSer hanno abusato Microsoft RDPe lo hanno server configurati in modo errato che eseguono CLDAP (abbreviazione di Connectionless Lightweight Directory Access Protocol) e il Server multimediale Plex quando esegue il Simple Service Discovery Protocol (o SSDP). Ciò può esporre i dispositivi a Internet generale.

“Comunicatore. Ninja web hardcore. Amante estremo dei social media. Analista. Drogato di alcol.”