Il malware Android può ripristinare i telefoni alle impostazioni di fabbrica dopo che i conti bancari sono stati svuotati

Getty Images

Il trojan per le frodi bancarie che ha preso di mira gli utenti Android per tre anni è stato aggiornato per causare ancora più dolore. Oltre a prosciugare i conti bancari, il Trojan ora può attivare un kill switch che esegue un ripristino delle impostazioni di fabbrica e cancella i dispositivi infetti.

Brata è stato documentato per la prima volta in Posta Dalla società di sicurezza Kaspersky, che segnala la diffusione del malware Android almeno da gennaio 2019. Il malware si è diffuso principalmente tramite Google Play ma anche tramite marketplace di terze parti, notifiche push su siti Web compromessi, link sponsorizzati su Google e messaggi inviati tramite WhatsApp o SMS. A quel tempo, Prata prendeva di mira persone con conti di banche con sede in Brasile.

coprire le loro tracce dannose

Brata è ora tornato con una serie di nuove funzionalità, tra cui la possibilità di eseguire un ripristino delle impostazioni di fabbrica sui dispositivi infetti per eliminare qualsiasi traccia di malware dopo un tentativo di trasferimento bancario non autorizzato. Cleafy Labs società di sicurezza che Per prima cosa ho segnalato la chiave della serraturaAltre funzionalità aggiunte di recente a Brata, ha affermato, includono il tracciamento GPS, una migliore connettività per controllare i server, la capacità di monitorare continuamente le app bancarie delle vittime e la possibilità di indirizzare conti bancari situati in altri paesi. Il Trojan ora funziona con banche situate in Europa, Stati Uniti e America Latina.

“Rilevato per la prima volta come bersaglio degli utenti Android brasiliani nel 2019 da Kaspersky, il Trojan di accesso remoto (RAT) è stato aggiornato, prendendo di mira più potenziali vittime e aggiungendo un kill switch al mix per coprire i suoi percorsi dannosi”, hanno affermato i ricercatori della società di sicurezza Zimperium in un rapporto . Posta Conferma delle scoperte di Cliffy. “Dopo che il malware viene infettato ed esegue correttamente un bonifico dall’app bancaria della vittima, forzerà un ripristino delle impostazioni di fabbrica sul dispositivo della vittima”.

Questa volta, non ci sono prove della diffusione di malware tramite Google Play o altri negozi Android ufficiali. Invece, l’app Brata si diffonde tramite messaggi di testo di phishing mascherati da avvisi bancari. Le nuove capacità sono scambiate in almeno tre varianti, tutte quasi completamente sconosciute fino a quando Cleafy non le ha scoperte per la prima volta. L’intrusione è almeno in parte il risultato di un nuovo strumento di download utilizzato per distribuire le app.

Insieme al kill switch, Brata sta ora cercando il permesso per accedere alle posizioni dei dispositivi infetti. Sebbene i ricercatori di Cleafy abbiano affermato di non aver trovato prove nel codice che Brata utilizzi il rilevamento della posizione, hanno ipotizzato che le versioni future del malware potrebbero iniziare a sfruttare questa funzionalità.

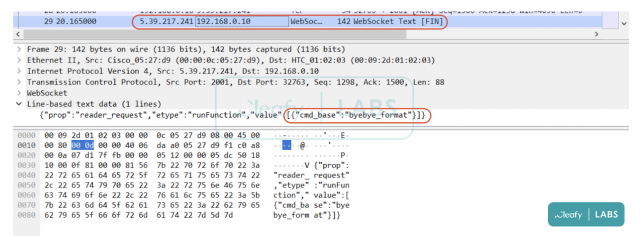

Il malware è stato inoltre aggiornato per mantenere una connessione permanente al server di controllo e comando dell’attaccante (o C2) in tempo reale utilizzando presa web.

Come mostrato in Figura 17 [below]Il protocollo webSocket è utilizzato da C2 che invia comandi specifici che devono essere eseguiti sul telefono (es. whoami, byebye_format, screen_capture, ecc.), scrivono i ricercatori di Cleafy. “Per quanto ne sappiamo, il malware (dal punto di vista della connettività) è in uno stato di attesa per la maggior parte del tempo, finché i comandi C2 non indirizzano l’applicazione al passaggio successivo”.

Cliffy Labs

Le nuove funzionalità enfatizzano il comportamento in continua evoluzione delle applicazioni software criminali e di altri tipi di malware mentre i loro autori cercano di aumentare la portata e le entrate delle applicazioni che generano. Gli utenti di telefoni Android dovrebbero prestare attenzione ai malware dannosi limitando il numero di app che installano, assicurandosi che le app provengano solo da fonti affidabili e installando rapidamente aggiornamenti di sicurezza.

“Comunicatore. Ninja web hardcore. Amante estremo dei social media. Analista. Drogato di alcol.”